Active Directory에서 자주 다루는 용어를 정리해보겠다.

Attributes

객체가 가지고 있는 특성들의 집합.

Schema

AD 데이터베이스에 저장할 수 있는 객체 타입과 그와 관련된 특성(attributes) 정의.

Domain

컴퓨터, 사용자, OU등과 같은 객체의 논리적 그룹.

Forest

AD 도메인의 모음(트리를 포함할 수 있음). 다른 포레스트와 다양한 신뢰 관계를 가질 수 있음.

Tree

단인 루트 도메인에서 시작하는 AD 도메인 모음. 도메인 아래에 다른 도메인이 추가되면 부모-자식 신뢰 관계가 형성됨.

Container

다른 객체를 보유하는 객체.

Leaf

다른 객체를 보유하지 않고 디렉토리 계층 구조에서 가장 끝단에 있음.

Global Unique Identifier (GUID)

AD에서 사용되는 모든 객체에 부여되는 고유식별자. ObjectGUID 특성에 저장되며, AD 내부에서 객체를 식별할때 사용함.

Security principals

보안 주체(Security principal)는 사용자 계정, 컴퓨터 계정, 보안 그룹 등 운영 체제에서 인증할 수 있는 모든것.

또한 AD에서는 도메인의 리소스에 대한 액세스를 관리하는데 사용하는 객체임.

Security Identifier (SID)

보안 주체 또는 보안 그룹을 고유하게 식별하는 데 사용되는 가변 길이 값.

각 보안 주체가 생성될때 자동으로 SID가 할당됨. 고유하게 생성되는 SID 외에 Everything과 같이 일정하게 유지되는 값도 있음.

Distinguished Name (DN)

DN은 AD객체의 전체경로를 말함. 예를들어 cn=jj4n9u, ou=IT, ou=Employees, dc=jjangu, dc=local

Relative Distinguished Name (RDN)

RDN은 현재 수준에 있는 다른 객체와 고유하게 식별되는 요소. 같은 OU에서는 고유해야함.

예를들어 한 도메인 내에 cn=jj4n9u, ou=IT, ou=Employees, dc=jjangu, dc=local 와 cn=jj4n9u, ou=investors, dc=jjangu, dc=local 존재 가능.

sAMAccountName

사용자의 logon이름. 20자 이내의 고유한 값.

userPrincipalName

AD에서 사용자를 식별하는 다른 특성(ex. jj4n9u@jjangu.local). 필수 속성이 아님.

FSMO Roles

AD의 단일 마스터 모델은 마스터 DC가 다운됐을때 환경을 변경할 수 없기 때문에 DC가 가질 수 있는 다양한 역할을 FSMO 역할로 분리함.

Schema master FSMO role

스키마에 대한 업데이트를 처리하는 DC. 전체 포레스트에 하나만 있음

Domain naming master FSMO role

도메인을 추가하거나 제거할 수 있는 DC. 전체 포레스트에 하나만 있음

RID master FSMO role

도메인 내의 모든 DC에서 RID풀 요청을 처리하는 DC. 도메인에 하나만 있음.

PDC emulator FSMO role

도메인의 권한있는 DC가 되며, 인증 요청, 암호 변경 등을 처리하고, Kerberos 인증 프로토콜에 필요한 시간을 동기화 처리하는 DC. 도메인에 하나만 있음.

Infrastructure master FSMO role

도메인 간 개체 참조에서 개체의 SID 및 고유 이름을 업데이트하는 작업을 담당하는 DC. 도메인에 하나만 있음.

Global Catalog

글로벌 카탈로그(GC)는 포레스트의 모든 객체에 대한 복사본을 제동하는 DC.

Read-Only Domain Controller (RODC)

읽기전용 DC.

Replication

복제는 AD객체가 업데이트되어 한 DC에서 다른 DC로 전송될때 발생함.

이러한 연결은 모든 DC에 있는 KCC(Knowledge Consistency Checker) 서비스에 의해 이루어짐.

Service Principal Name (SPN)

서비스 인스턴스의 고유 식별자.

Kerberos 인증에서 서비스 인스턴스를 로그온 계정과 연결하는데 사용되므로 응용 프로그램은 계정 이름을 알 필요 없음.

Group Policy Object (GPO)

그룹 정책 객체. 고유한 GUID가 있으며, OU수준에서 보다 더 세부적인 정의 가능.

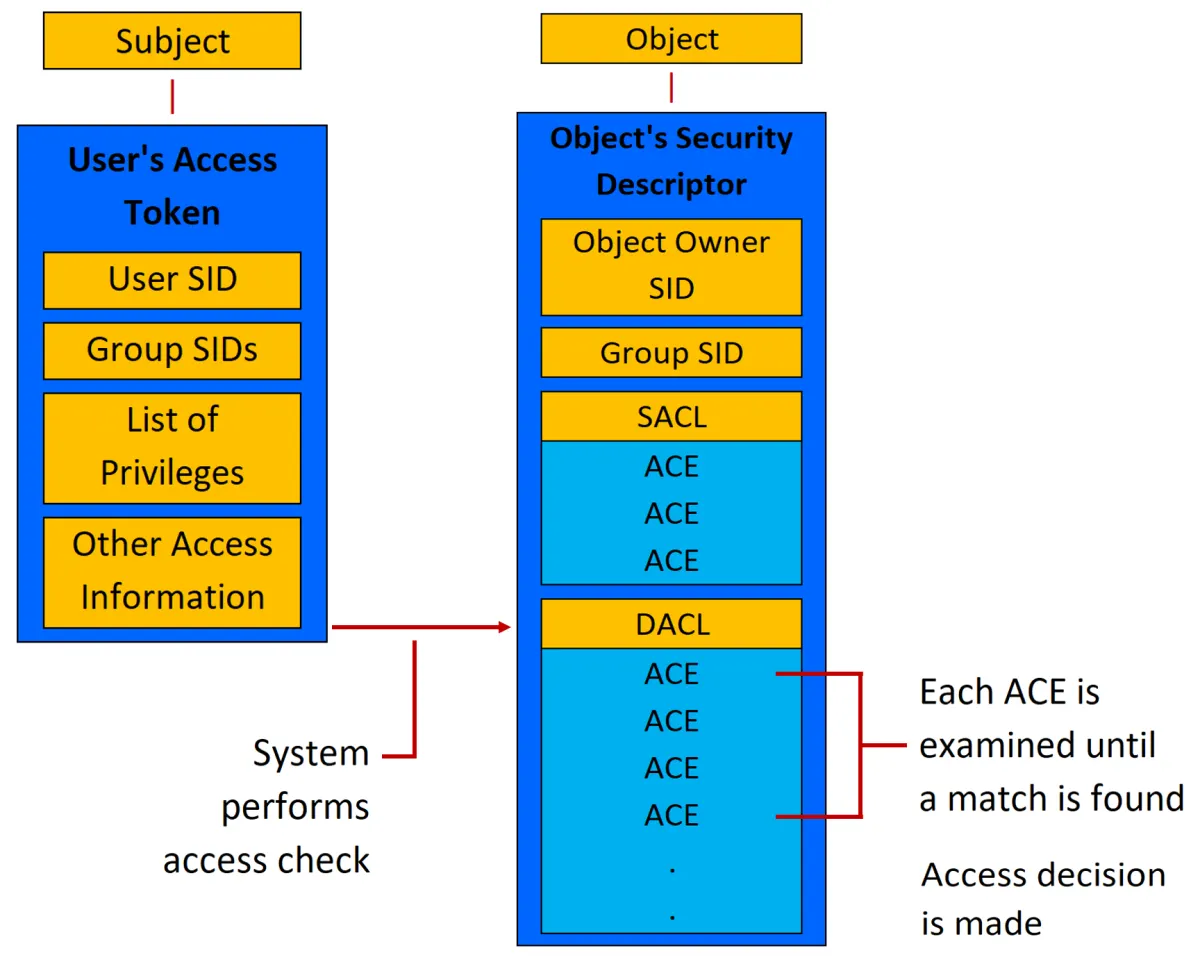

Access Control List (ACL)

ACL의 각 ACE(Access Control Entry)는 트러스트 대상(사용자 계정, 그룹 계정 또는 로그온 세션)을 식별하고 지정된 트러스트 대상에 대해 허용 또는 거부 되는 액세스 권한을 나열.

Discretionary Access Control List (DACL)

DACL은 객체에 대한 액세스를 허용 또는 거부하는 보안 주체를 정의함.

프로세스가 보안 객체에 액세스 하려고 할때 시스템은 DACL에 있는 ACE를 확인해 액세스 권한을 부여할지 결정함.

System Access Control Lists (SACL)

SCAL을 사용하면 administrator는 보안 객체에 대한 액세스 시도를 기록할 수 있음.

ACE는 보안 이벤트 로그에 기록을 생성하도록 하는 액세스 시도 유형을 지정함.

SYSVOL

SYSVOL폴더는 시스템 정책, 그룹 정책 설정, 로그온 스크립트등과 같은 공용 파일을 저장함.

FRS(File Replication Services)을 통해 모든 DC에 복제됨.

NTDS.DIT

DC의 C:\Windows\NTDS 에 저장되며, 사용자 및 그룹 개체, 그룹 구성원에 대한 정보, 암호 해시와 같은 고가치 데이터를 저장하는 데이터베이스임.